破解DS28E25解密DS28E25

发表时间:2020-12-25 10:33:48 人气:2760

在抄板解密行业越来越为人所熟悉的今天,工程师们设计产品的同时会更加的重视产品的加密,因此市面上众多的加密芯片,防抄板芯片就出现了,例如ATSHA204系列,AT88系列,LKT4100系列,DS28E01系列,韩国的ALPU系列,TI的BQ26100等等。

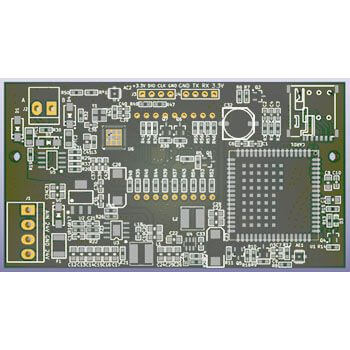

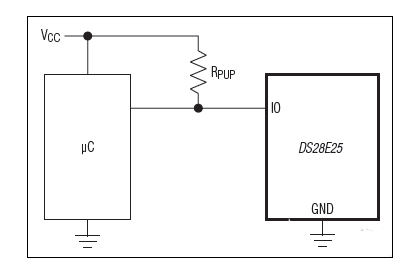

DeepCover安全认证器件(DS28E25)集成了基于FIPS 180-3安全散列算法(SHA-256)的质询-响应安全认证功能和4Kb用户可编程EPROM。附加安全存储器保存SHA-256操作密钥。每款器件带有唯一的64位ROM注册码(ROM ID),由工厂刻入芯片。DS28E25所产生的SHA-256信息认证码(MAC)通过计算用户存储器数据、SHA-256密钥、主控制器随机质询码以及64位ROM ID生成。提供安全的低成本、工厂可编程服务,预装器件数据(包括SHA-256密钥)。DS28E25利用Maxim单触点1-Wire®总线通信。

关键特性

基于SHA-256的对称加密双向安全认证模型

成熟的晶片和电路级保护方案,保护敏感数据和信号不被篡改

专用的硬件SHA加速引擎产生SHA-256 MAC

对高位计数、用户可编程密钥以及输入质询进行有效的安全认证

4096位用户EEPROM分为16页,每页256位

用户可编程、不可擦除的EEPROM保护模式包括:安全认证、读/写保护以及OTP/EPROM仿真模式

唯一的工厂可编程64位识别码

单触点1-Wire接口与主机通信速度可达76.9kbps

工作范围:3.3V ±10%、-40°C至+85°C

±8kV HBM ESD保护(典型值)

2引脚SFN、2引脚TO-92、6引脚TDFN和6引脚TSOC封

介绍一下目前世界上流行的加密算法和思想:

1.哈希算法

这其实是一个信息摘要的算法,就是将无论多长的数据都变换成一个128位或256位的数据,这个数据通常就叫信息摘要,我们也可以简单的把它理解成一个特殊算法的校验和,它和校验和一样,只能检验信息的合法性,不能复原信息本身;

2.对称加密算法

对称加密指加密和解密使用相同密钥的加密算法。有时又叫传统密码算法,所以也称这种加密算法为秘密密钥算法或单密钥算法。它要求发送方和接收方在安全通信之前,商定一个密钥。对称算法的安全性依赖于密钥,泄漏密钥就意味着任何人都可以对他们发送或接收的消息解密,所以密钥的保密性对通信的安全性至关重要。DES算法,3DES算法,TDEA算法,Blowfish算法,RC5算法,IDEA算法。都是属于这类算法了;

3.非对称加密算法

非对称加密算法需要两个密钥:公开密钥(publickey)和私有密钥(privatekey)。公开密钥与私有密钥是一对,如果用公开密钥对数据进行加密,只有用对应的私有密钥才能解密;如果用私有密钥对数据进行加密,那么只有用对应的公开密钥才能解密。因为加密和解密使用的是两个不同的密钥,所以这种算法叫作非对称加密算法。 非对称加密算法实现机密信息交换的基本过程是:甲方生成一对密钥并将其中的一把作为公用密钥向其它方公开;得到该公用密钥的乙方使用该密钥对机密信息进行加密后再发送给甲方;甲方再用自己保存的另一把专用密钥对加密后的信息进行解密。RSA、Elgamal、背包算法、Rabin、D-H、ECC(椭圆曲线加密算法)。

那么电子产品中常用的加密算法就是第一种了,这种加密的思想就是算法是透明的,但是主控芯片和加密芯片都有一个秘钥,主控芯片在验证的时候会产生一个随机数发给加密芯片,加密芯片将这个随机数和秘钥通过算法得到一个信息摘要再发回给主控芯片,主控芯片验证这个结果是不是和自己算出来的一致,以此来判断产品的合法性;当然实际应用中会有一些区别,还有一些加密芯片可能会存储关键数据,根据应用而定;

最后简要讲一下破解方法,第一种最流行的就是反汇编了,将主控芯片的代码反编译,然后找到加密验证的代码,直接跳过去,或者给修改内存RAM强制验证合法,这种方法很有效但是很复杂,要求破解人员对各种单片机和控制器的汇编指令,芯片构架,加密芯片的使用方法,开发工具都很精通,还有一个就是从商业角度考虑可操作性不高,因为没有完成破解之前谁都无法保证能不能破解,但是先要拿到解密的机器码,客户要拿到机器码就需要先出破解芯片的费用,最后不管成功与否客户的解密费用都花掉了。第二种方法就是模拟验证时候的通信波形,慢速的可以用单片机模拟,高速的通信协议就只能用CPLD了,但是在时候这种方法之前就要做一个工作就是要让主控芯片每次都产生相同的随机数。

相关咨询

工厂展示

联系我们

香港蓝月亮精选二四六

联系人:文先生

手机:13183865499

QQ:1977780637

地址:成都市金牛区星辉西路2号附1号(台谊民生大厦)407号